DNS Courier

DNS Courier

<from NSSCTF(CTF)>

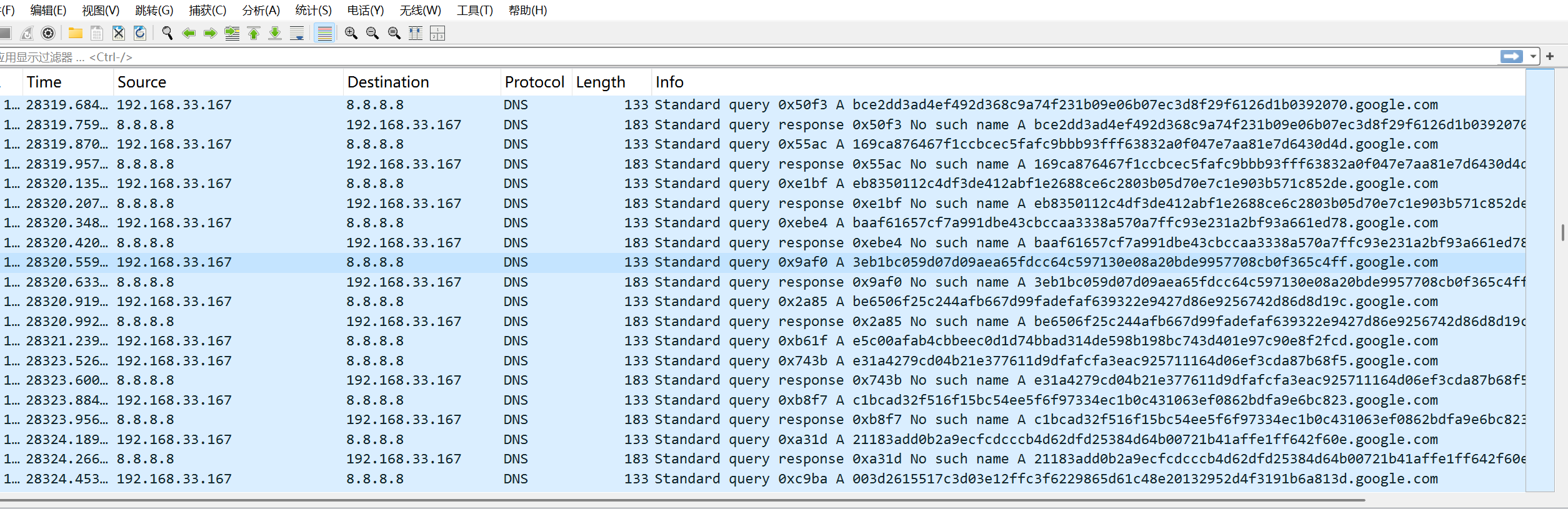

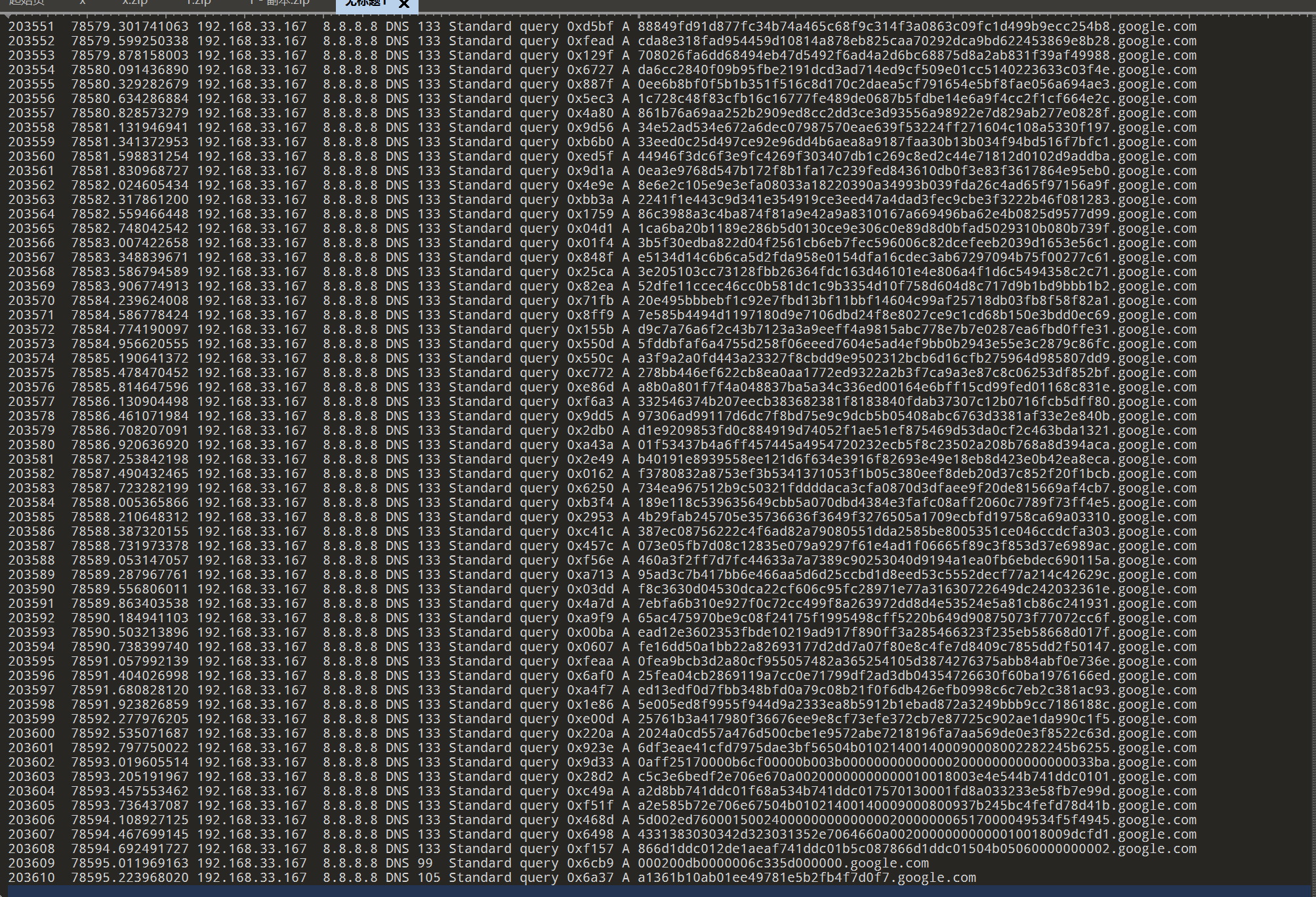

发现访问了多次奇怪的域名请求。

过滤这类请求(自行想办法过滤)

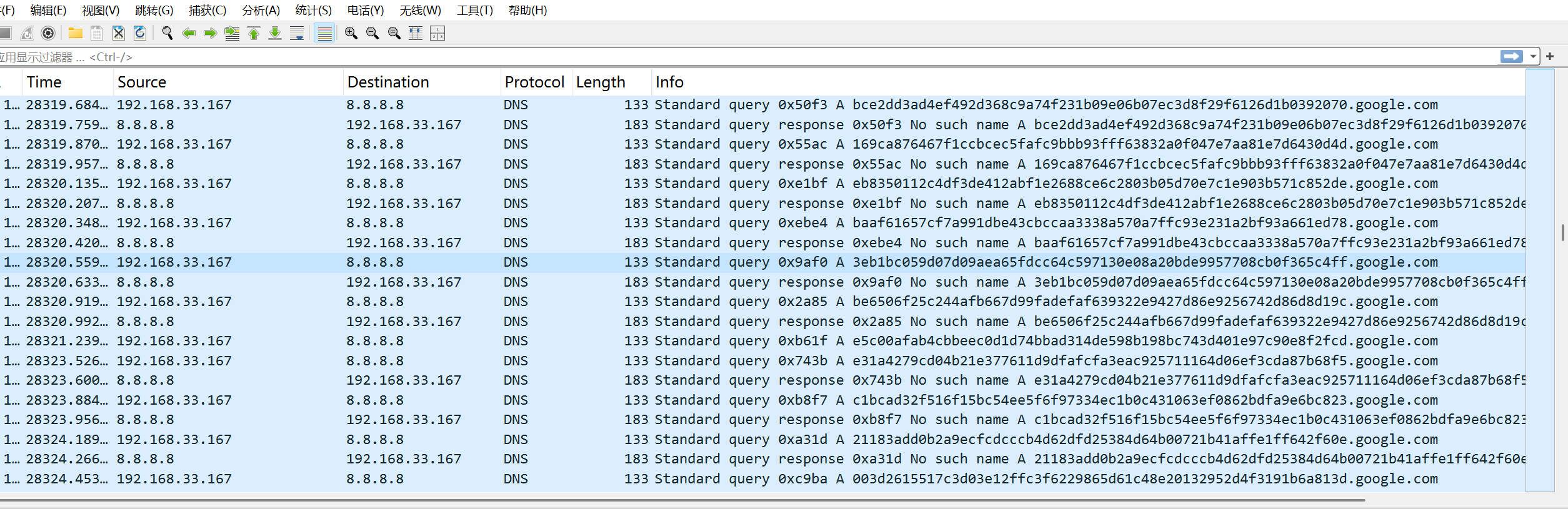

然后将这类流量包提取打包成另一个pcapng文件(如果嫌原来的流量包分析起来慢的话)

可以发现按时间顺序排序的第一个域名请求包含504B0304,那么可以联想到作者将压缩包元数据作为域名请求了。

然后我们自然而然想到提取这些数据还原压缩包。

但是这里足足有20万条流量包,也就是最少需要20万行的批处理,这里有人说用代码跑,但是并不建议,我们先提取数据。

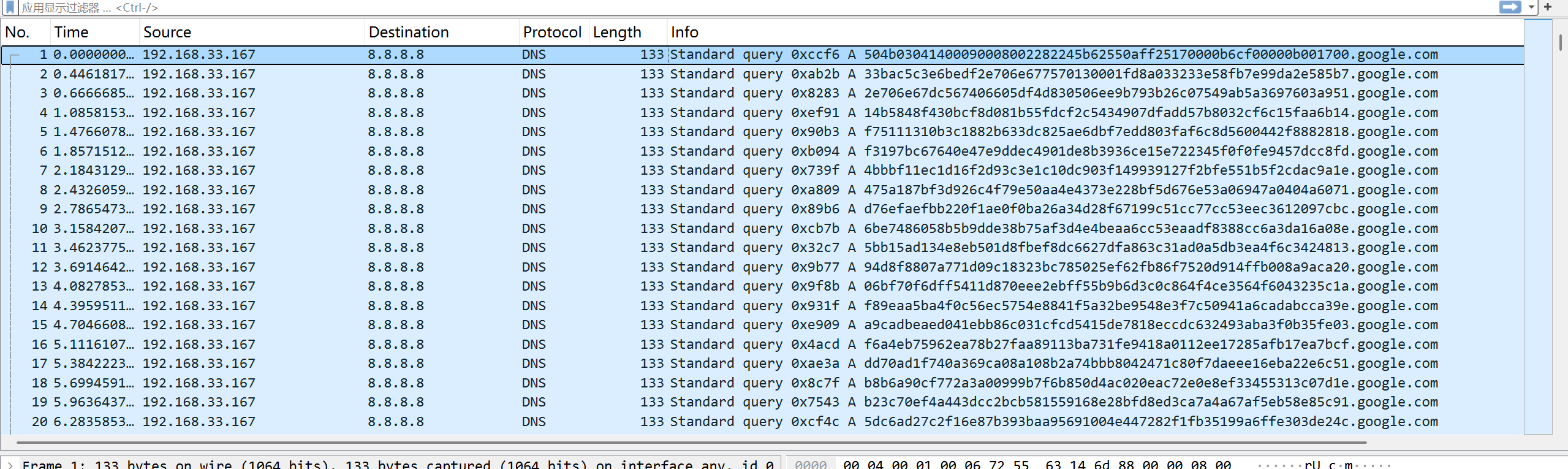

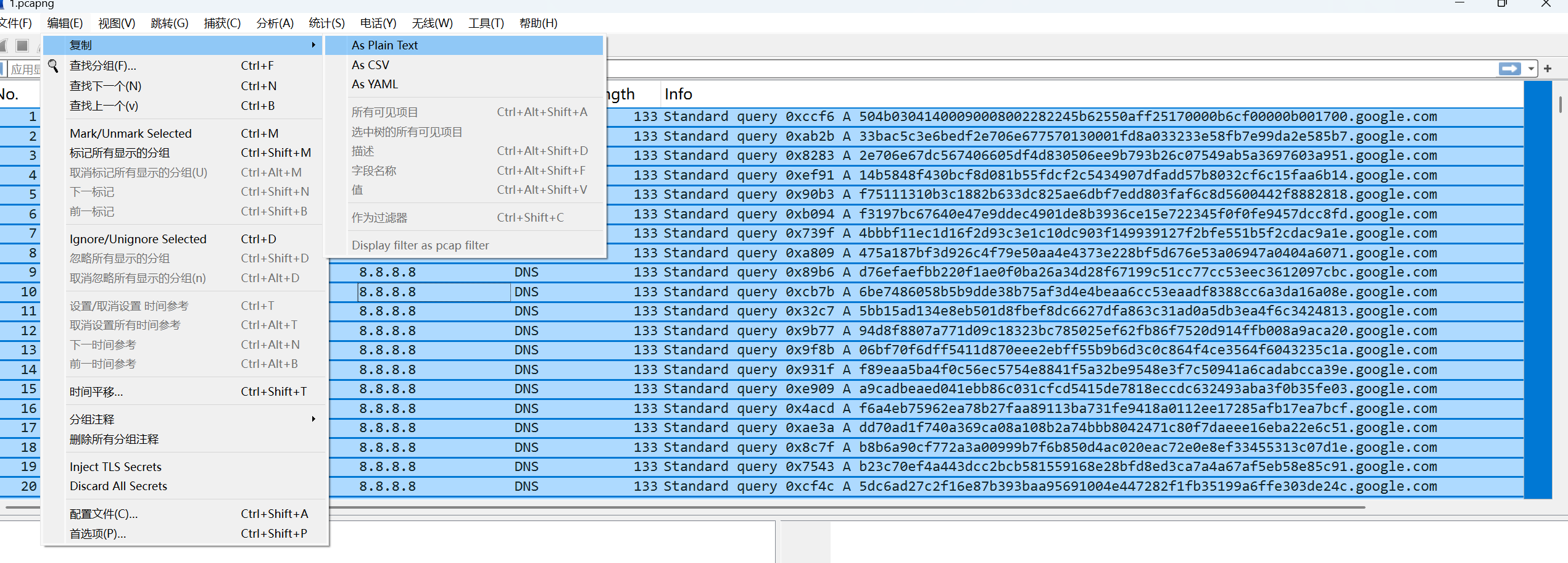

因为已经过滤出了含有这些元数据的流量包,我们可以全选**(CTRL+A)**,进行提取。

然后按图示操作复制为文本。

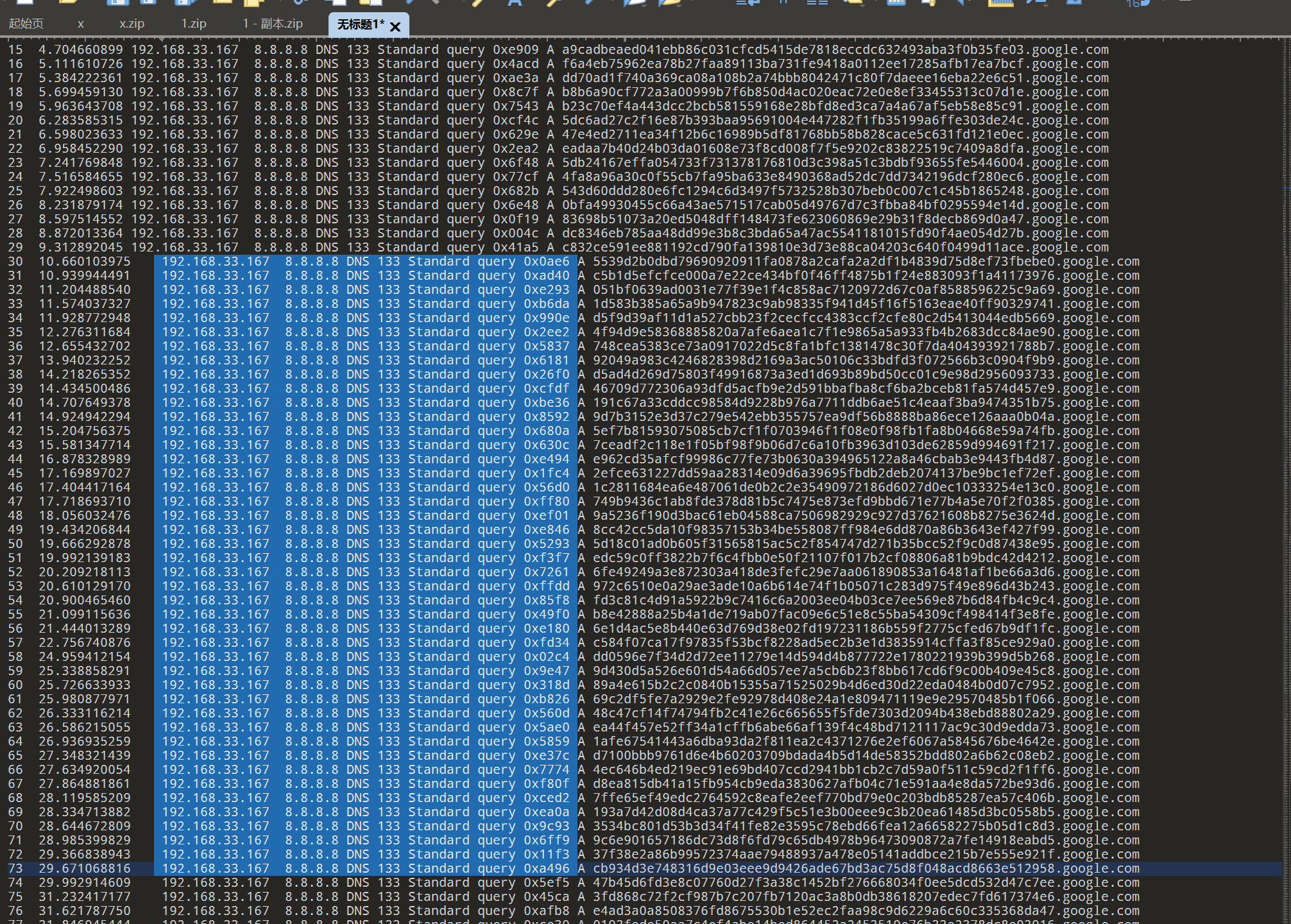

以下就是得到的数据了,但是该怎么处理呢。

我试过了很多种编辑器,VSC,Sub,notepad++(但是都由于选中数量有限,同时行不对齐而加剧了更多的工作量)。。。。。最后我决定用010editor进行对数据的整理和提取。以下是我用010editor进行数据整理提取的过程。

OK足足有20多万行🙌

我们进行处理,这里010editor的方便之处就在于其可以对任意区的数据进行选中(删除。。。)操作。图示:

按住CRTL然后拖动鼠标进行选中特定区域,当然这里的数据不止需要选中这一点(这里只做演示),实际处理后的数据应该是这样。

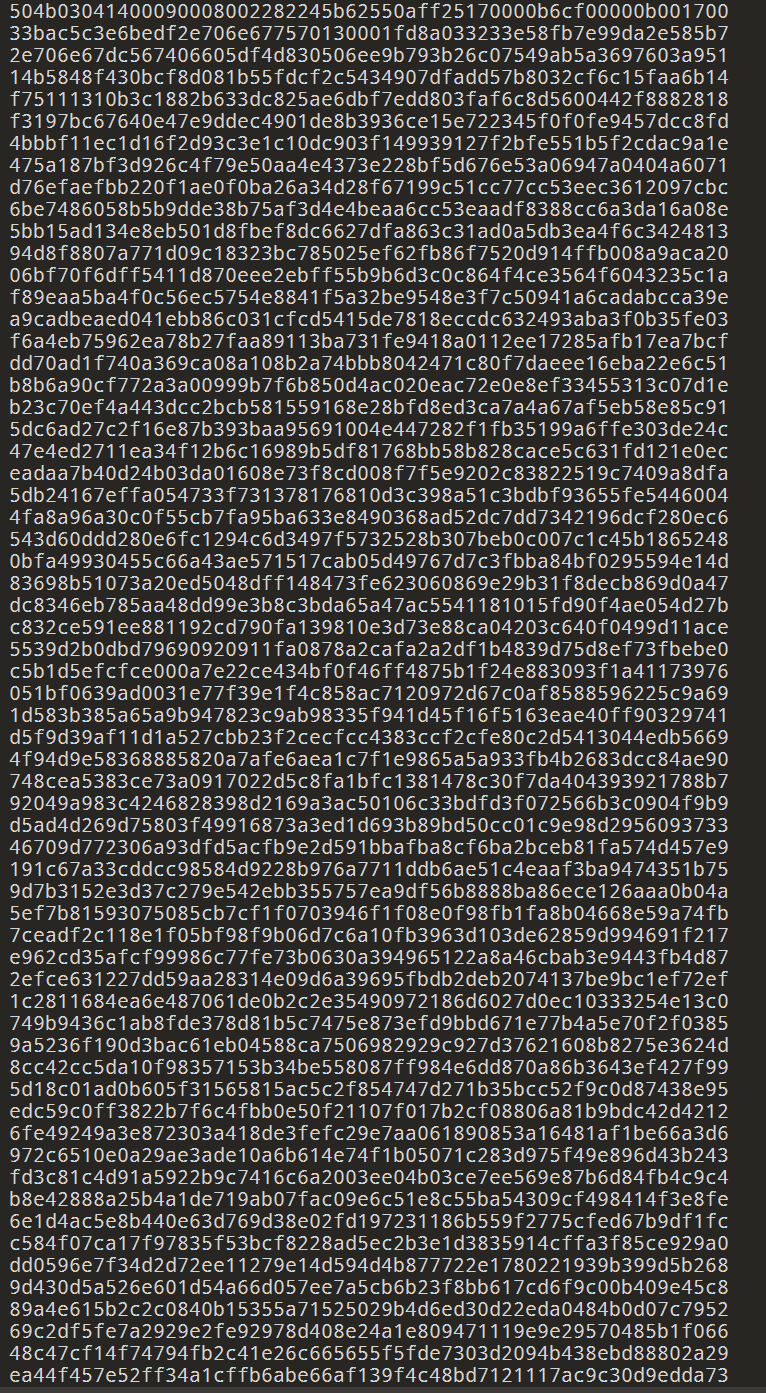

全选复制后可以重新新建一个空白页。

注意:这里是CTRL+SHIFT+V进行粘贴才会作为16进制数=数据被存储在左侧16进制数据段。

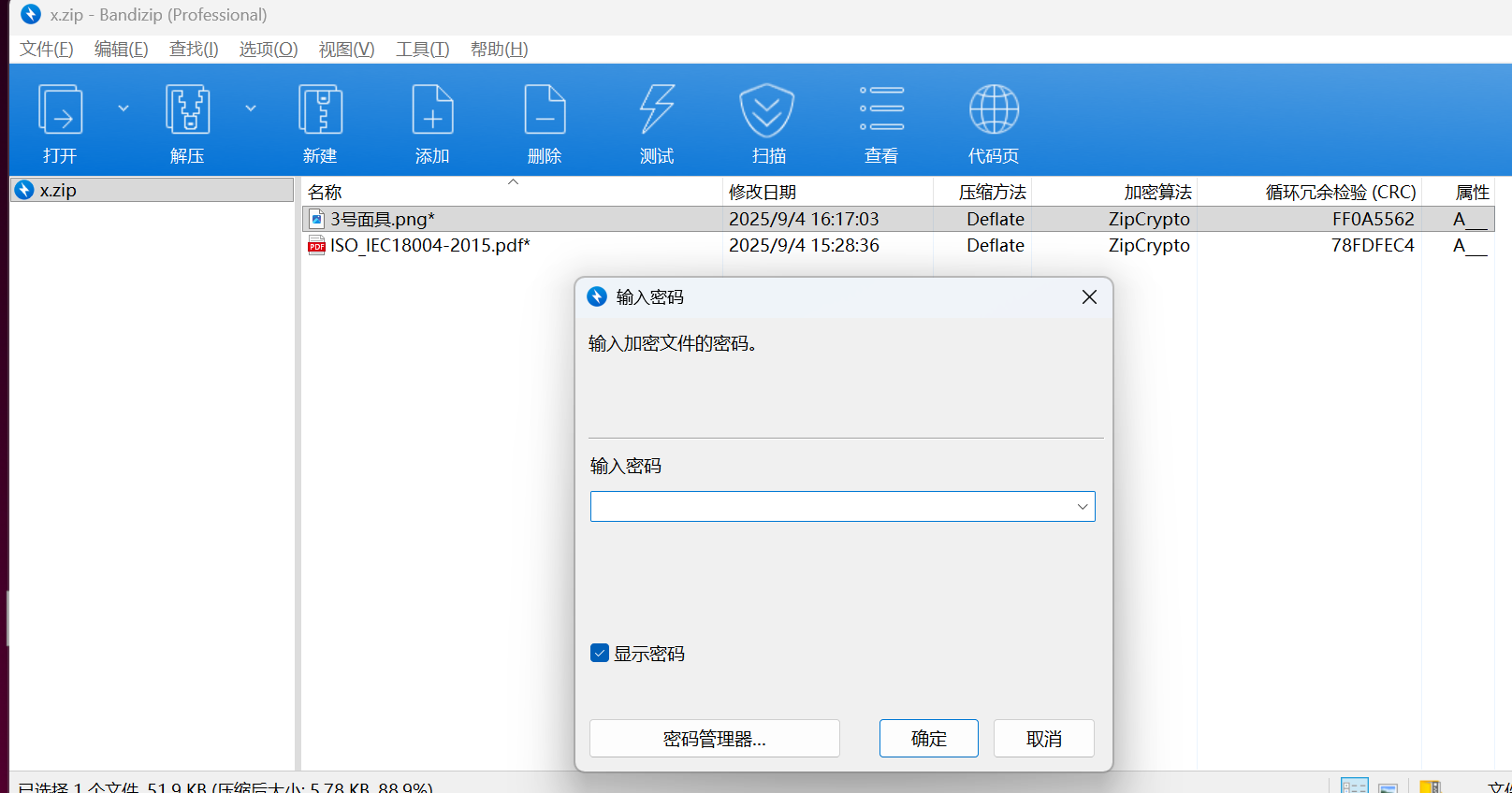

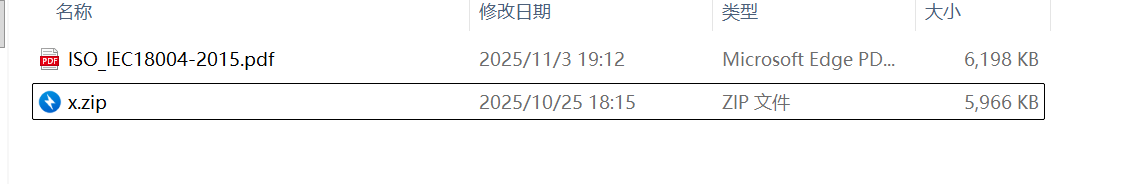

点击HEX,就可以看到。然后再保存为zip文件即可。发现是一个加密的压缩包。

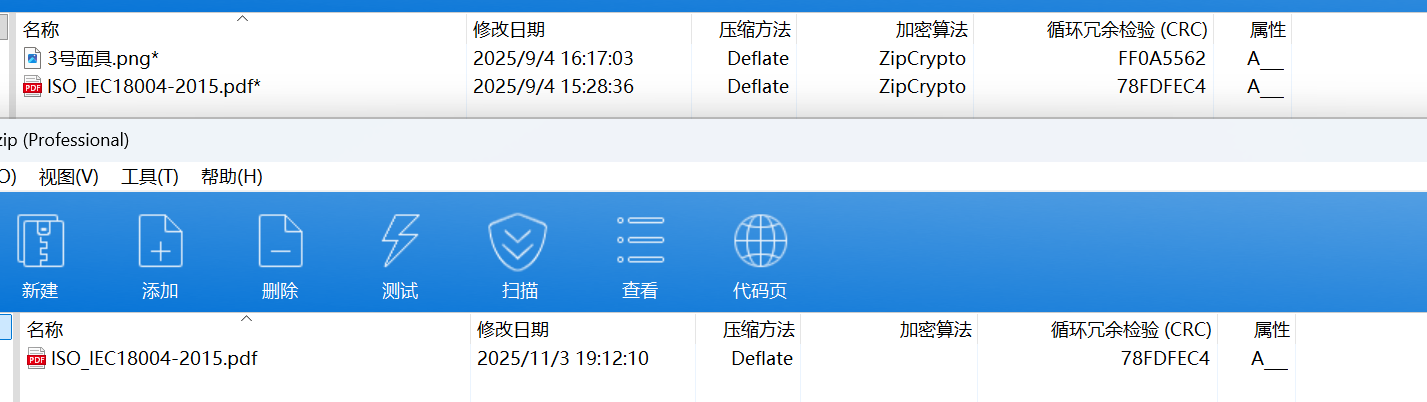

接下来就到了吃💩环节,首先,这是一个明文攻击没问题,但不是png作为明文文件,而是pdf,有可能有人会想到未明文攻击,用bkcrack去爆破.

但最后还是爆破不出来.

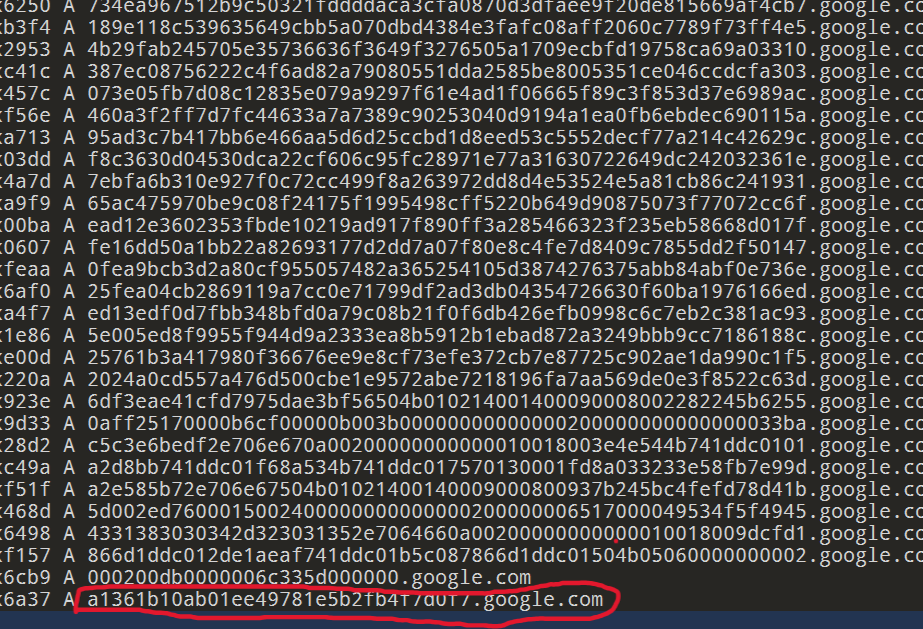

我们一直有个疑惑:之前提取的压缩包元数据的整合,最后一行并没有用到,谁能想到那是pdf文件md5值.

正确思路是根据md5值通过搜索引擎找到原文件…….

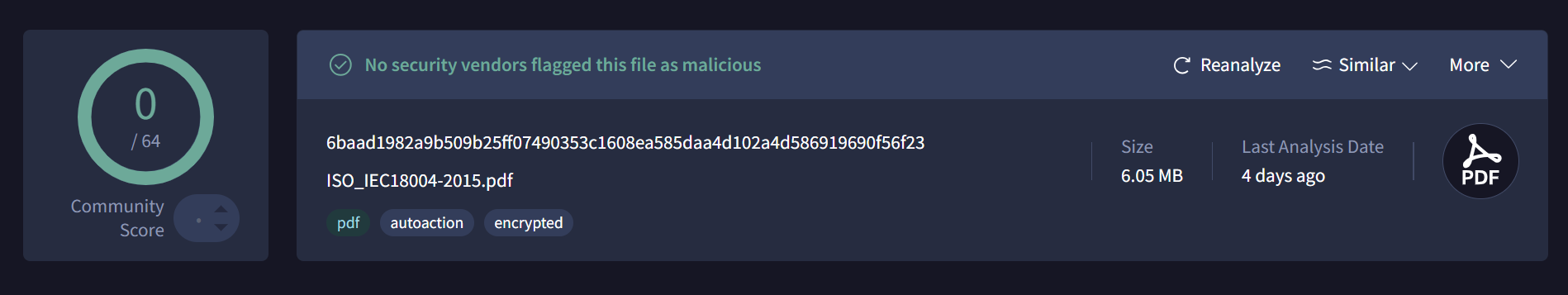

这里我访问的第一个平台网址来查询md5

发现和加密压缩包中的一致.

最后还是GOOGLE搜索引擎才拿到了md5一致的原文件.

之后就是熟悉的配方熟悉的味道了.

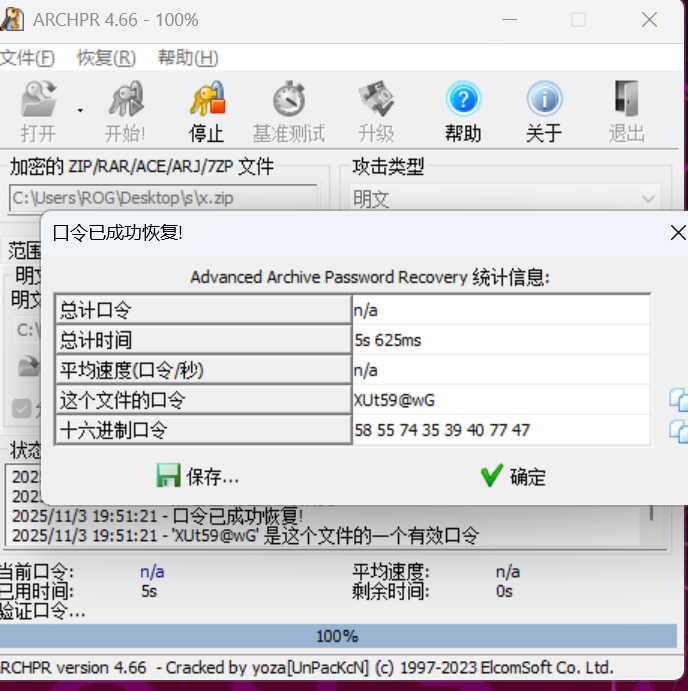

原文件压缩成压缩包进行明文攻击.

然后我们得到明文攻击后的加密压缩包的密码

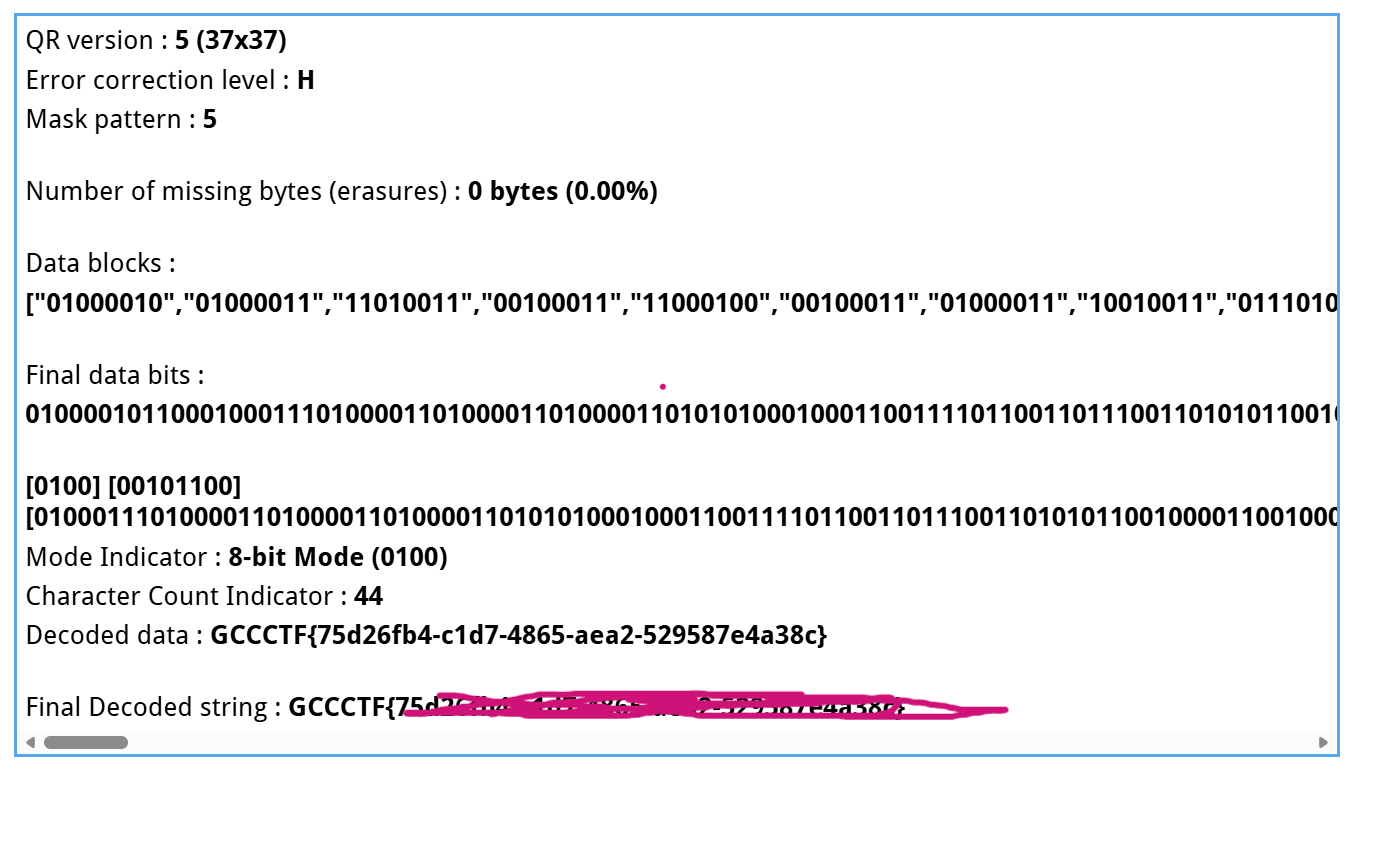

然后是得到了一个二维码图片.

用这个网站工具:QRazyBox - QR Code Analysis and Recovery Toolkit

进行操作,具体功能ai获取

extract一下得到flag. OVER

(●’◡’●)

- Title: DNS Courier

- Author: HuAmI

- Created at : 2025-11-27 12:12:01

- Updated at : 2025-11-27 09:34:22

- Link: https://redefine.ohevan.com/2025/11/27/DNS Courier/

- License: This work is licensed under CC BY-NC-SA 4.0.